Assinatura Eletrônica ou Digital de Peças

Criar Peça

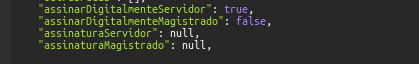

Ao criar uma peça com assinatura digital servidor, trecho do payload:

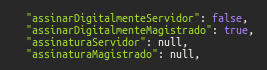

Criar uma peça com assinatura digital magistrado, trecho do payload:

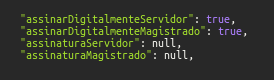

Criar uma peça com assinatura digital magistrado e servidor. trecho do payload:

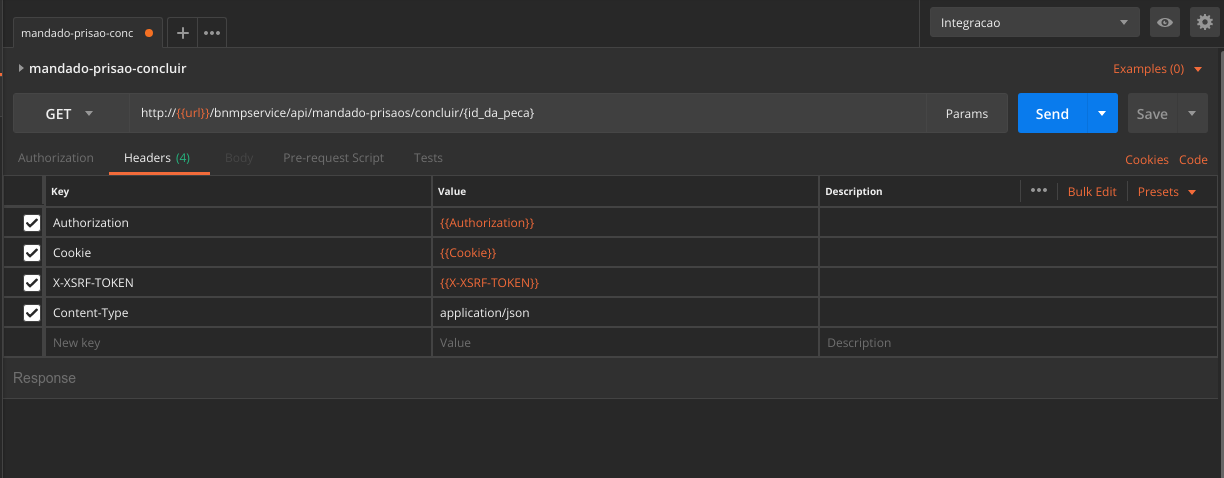

Concluir Peça

Assinar Digitalmente uma Peça

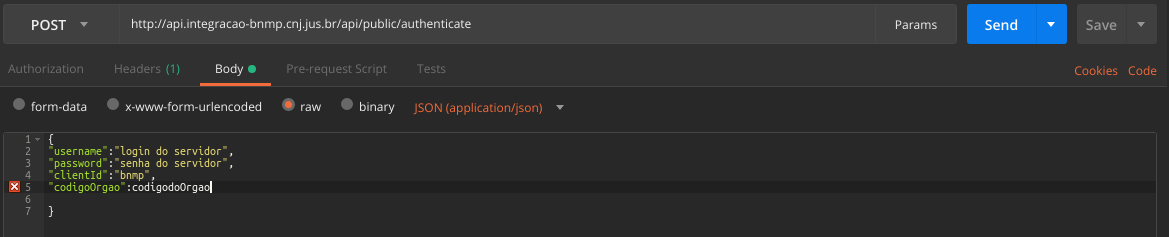

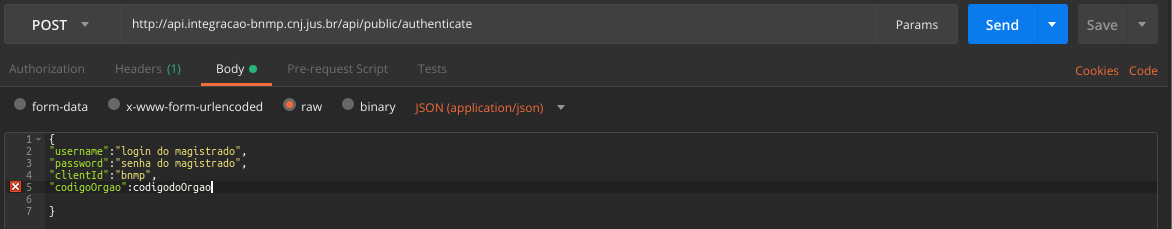

A requisição para autenticação deve ser feita por método POST para a URL https://api.integracao-bnmp.cnj.jus.br/api/public/authenticate, e deve conter os parâmetros abaixo (configuráveis de acordo com o Tribunal):

autenticação servidor

autenticação magistrado

Onde username é o nome do seu usuário, password é a senha (todos já informados), o clientId é fixo (bnmp) e o codigoOrgao é um código exclusivo para o seu Tribunal, que para o TJRS é 30.

A resposta para essa requisição de autenticação conterá 2 informações: o token JWT e o CSRF. O token JWT deve ser preenchido no header Authorization do HTTP, e o CSRF (X-XSRF-TOKEN e o Cookie) deve ser informado no header apropriado. TODAS as requisições HTTP com o serviço bnmpservice devem estar com esses 3 campos configurados;

A URL correta para autenticação é:

- http://api.integracao-bnmp.cnj.jus.br/api/public/authenticate

Os mesmos 2 tokens gerados acima serão usados nas transações com a API do bnmpservice (api.integracao-bnmp.cnj.jus.br/bnmpservice/api).

O resultado (response) de uma autenticação no SCA retornará como resultado a sequência abaixo:

O tempo de vida dos tokens é de 24 horas.

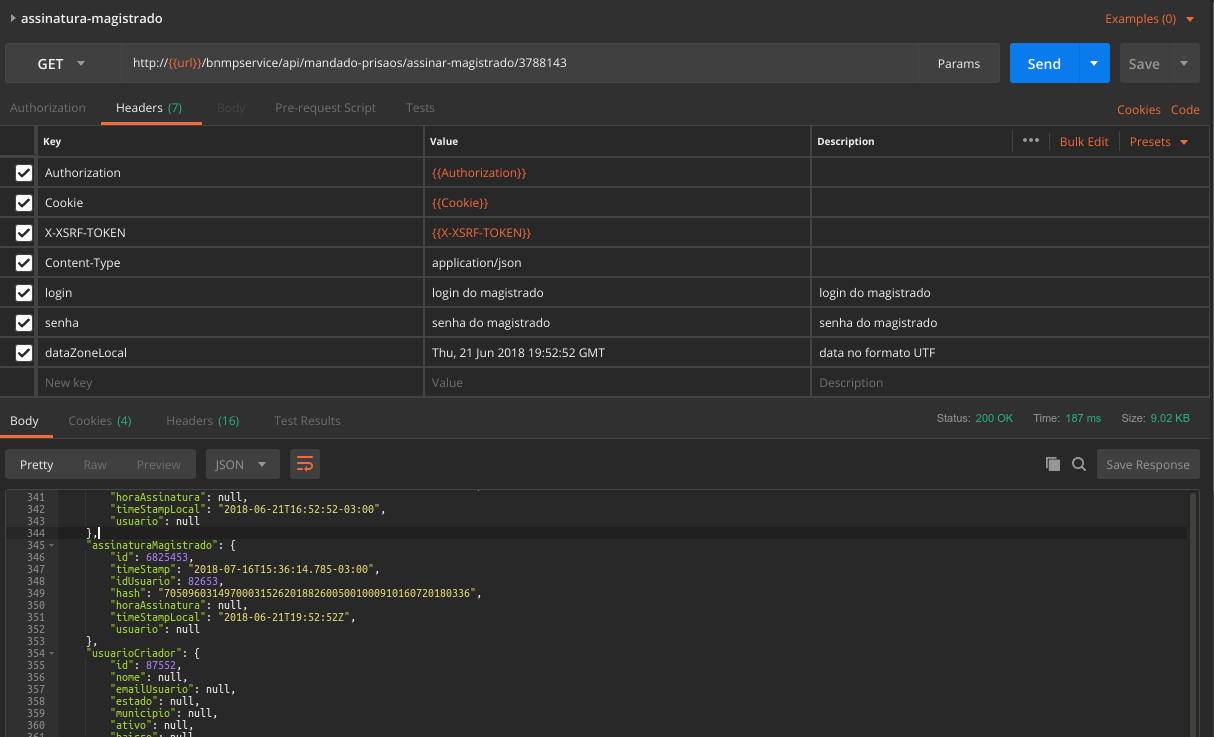

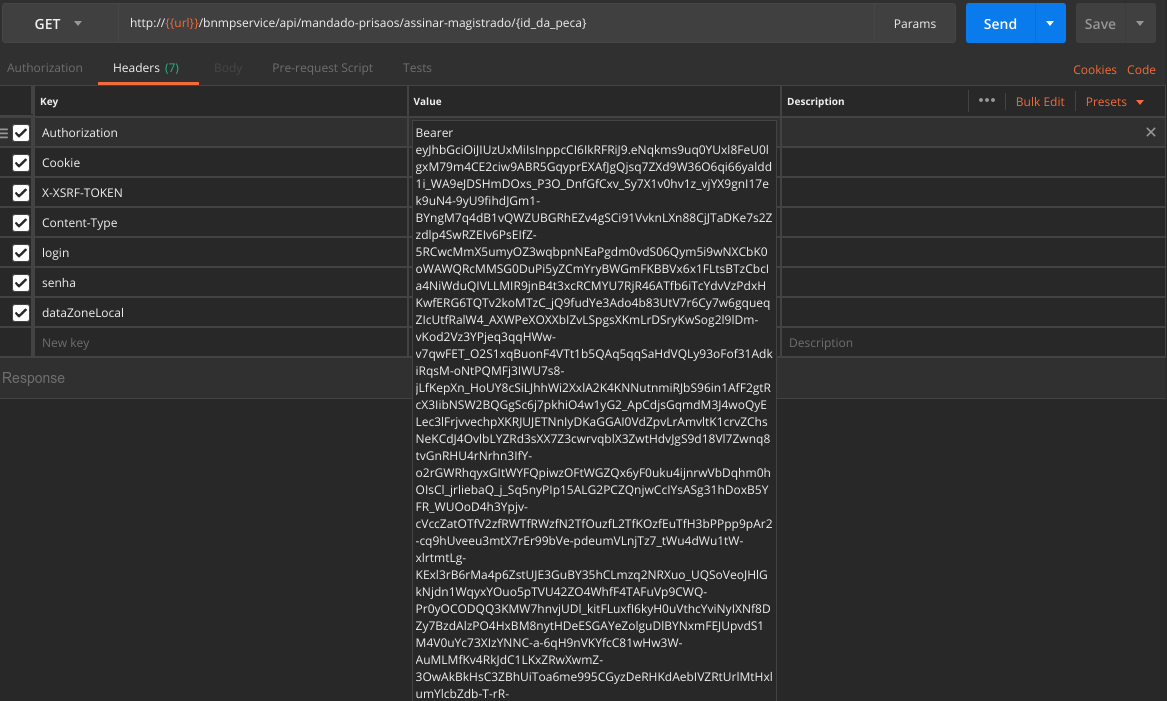

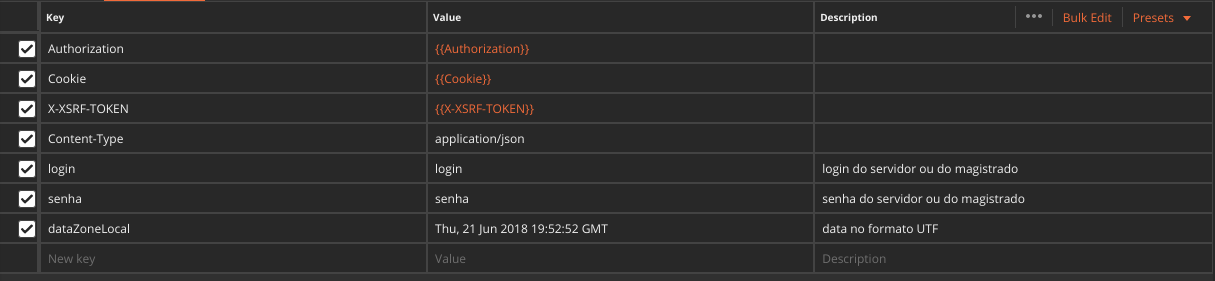

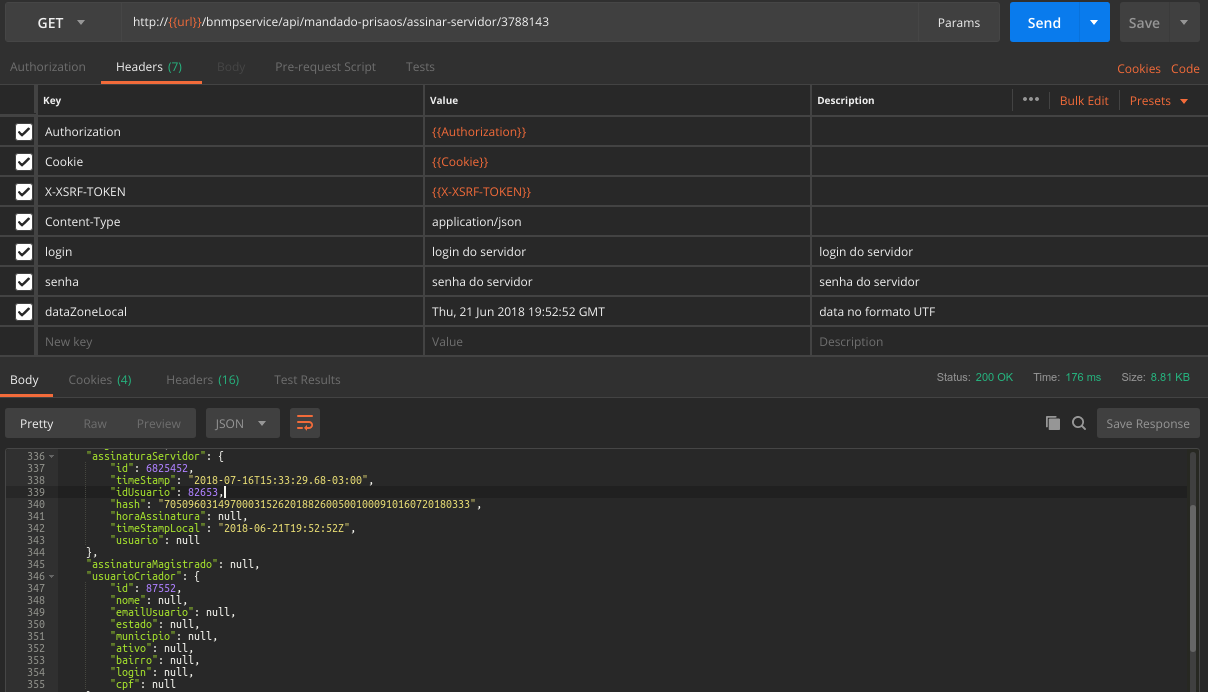

Nas requisições de GET /api/nome_do_servico_da_peca/assinar-magistrado/{id_da_peca}, GET /api/nome_do_servico_da_peca/assinar-servidor/{id_da_peca}, os tokens acima deverão ser passados como Headers do HTTP, no seguinte padrão:

- O token_jwt deve ser passado como header “Authorization” do HTTP, e o valor desse header será a palavra reservada “Bearer”, seguido de espaço, e o valor do token_jwt;

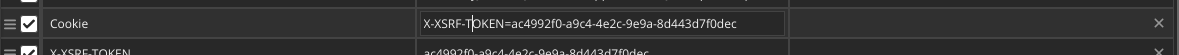

- O token_csrf será passado através do header “Cookie”, com valor formatado da seguinte forma: string X-XSRF-TOKEN, sinal de igual e o valor de token_csrf;

- O token_csrf será passado através do header "X-XSRF-TOKEN", com o valor de token_csrf;

- O content-type: application/json

- login

- senha

- dataZoneLocal: Formato UTC

*são os seguintes nomes de serviços das peças:

- mandado-prisaos

- mandado-internacaos

- alvara-solturas

- ordem-desinternacaos

- guia-recolhimentos

- guia-internacaos

- contramandados

Ilustro abaixo os posicionamentos desses campos, usando a ferramenta Postman (https://www.getpostman.com/):

Campo (header) AUTHORIZATION:

Campo (header) COOKIE:

Campo (header) X-XSRF-TOKEN:

![]()

Campo (header - magistrado / servidor) login, senha , dateZoneLocal :

O retorno do endpoint GET /api/nome_do_servico_da_peca/assinar-servidor/{id_da_peca}:

O retorno do endpoint GET /api/nome_do_servico_da_peca/assinar-magistrado/{id_da_peca}: